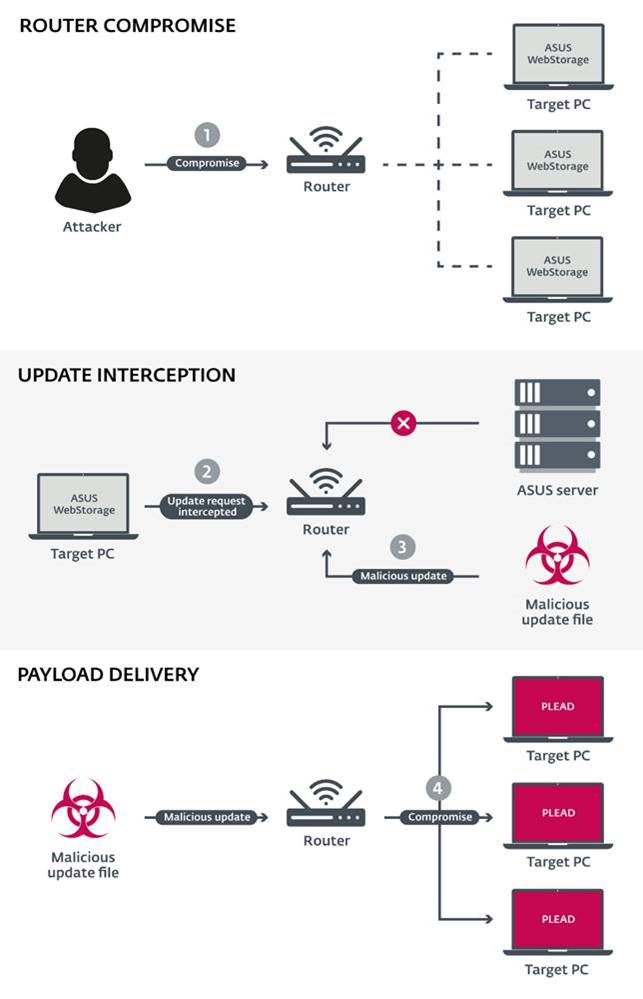

Según han descubierto un grupo de investigadores de ESET en Taiwan, hace unos días se informó de que el malware Plead estaba siendo utilizado por parte del grupo BlackTech en ataques dirigidos y centrados en actividades de ciberespionaje, especialmente en países de Asia. Al parecer, este programa habría sido distribuido a través de routers comprometidos haciendo un uso indebido del servicio ASUS WebStorage.

Ocurrió a finales de abril cuando observaron múltiples intentos de propagar el malware Plead de forma poco habitual. El backdoor que incorpora Plead se creaba y ejecutaba utilizando un proceso legítimo denominado AsusWSPanel.exe. Este proceso pertenece a un cliente de servicios de almacenamiento cloud llamado ASUS WebStorage. También se supo que el archivo ejecutable estaba firmado digitalmente por ASUS Cloud Corporation. Ni que decir tiene que los investigadores de ESET ya han notificado a ASUS lo sucedido.

Ataque MitM (Man in the Middle)

Desde ESET, también tienen la sospecha de que podría tratarse de un ataque “man-in-the-middle”, que traducido al español significa ataque de «hombre en el medio» o «ataque del intermediario». Supuestamente, el software ASUS WebStorage sería vulnerable a este tipo de ataques, los cuales habrían tenido lugar durante el proceso de actualización de la aplicación de ASUS para entregar la puerta trasera de Plead a sus víctimas.

Según ha trascendido, el mecanismo de actualización para ASUS WebStorage implica el envío de una solicitud por parte del cliente para una actualización utilizando HTTP. Una vez recibida la invitación, el servidor responde en formato XML, con un guid y un link incluidos en la respuesta. Seguidamente, el software verifica si la versión instalada es anterior a la versión más reciente. En caso de que así sea, entonces solicita un binario utilizando la URL provista.

En ese momento, es cuando los atacantes pueden activar la actualización mediante el reemplazo de estos dos elementos utilizando sus propios datos. La ilustración de arriba nos demuestra cuál es el escenario más probable utilizado para insertar payloads maliciosos en objetivos específicos a través de routers comprometidos.