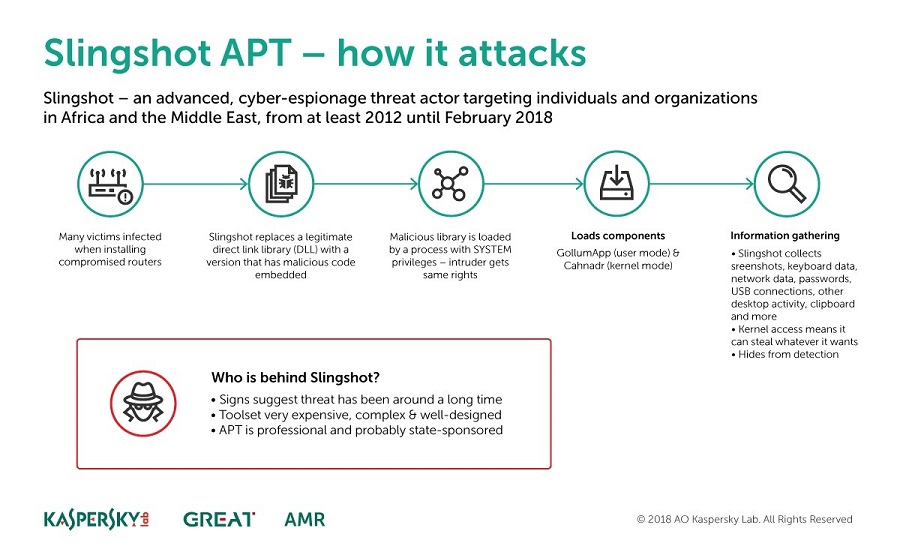

Slingshot no es una nueva bebida alcohólica. Es un ataque muy sofisticado que ataca directamente a routers. Para entrar en el ordenador de la víctima, reemplaza un archivo de de la biblioteca con un archivo de malware malicioso, capaz de descargar otros componentes y poner en marcha un ataque de lo más sofisticado.

Un peligroso ataque llamado Slingshot

Estamos ante una modalidad de ataque muy avanzado, según investigadores de la firma de seguridad Kaspersky Lab. Pero, ¿qué es y cómo se despliega Slingshot? Empecemos por el principio, porque parece que Slingshot no es una amenaza nueva. Todo apunta a que lleva operando desde el año 2012. Pero lo cierto es que hasta ahora no ha sido descubierto.

Lo que detectaron fue un keylogger dentro de un ordenador de un organismo gubernamental africano. Tras haber realizado las investigaciones pertinentes, los expertos llegaron hasta un archivo denominado ‘scesrv.dll’. El mismo que incluía un código malicioso, perfectamente dotado para conseguir privilegios en el sistema, vía ‘services.exe’.

De este modo, estaríamos ante una estrategia de malware capaz de hacerse con los privilegios de services.exe. Este sería capaz de hacerse con el control del ordenador, sin que el usuario – en este caso el propietario – pueda percatarse de que un elemento externo se está ejecutando.

Slingshot, un ataque nunca visto

La fórmula de ataque de Slingshot no se había observado hasta la fecha. Ataca a routers de la marca MikroTik, una firma letona poco conocida en España. Lo interesante de Slingshot es que atacaría de un modo nunca visto, que no está basado en ningún tipo de malware observado con anterioridad. De ahí que Kaspersky Lab haya apuntado a la posibilidad de que la amenaza en cuestión hubiera sido creada específicamente por algún país.

La infección se ha puesto en marcha desde los routers que han sufrido este ataque. En su interior, un montón de enlaces maliciosos que ejecutarían el código en el ordenador. En apenas unos minutos, Slingshot sería capaz de infectar toda la red en tan solo unos minutos.

Después de haber pasado por el router e infectar el ordenador, hay dos herramientas que juegan un papel fundamental a la hora de llevar a cabo el ataque. Hablamos de Cahnadr y GollumApp. Son dos módulos vinculados que persiguen el objetivo de recopilar todos los datos e informaciones para, a continuación, enviarla a los responsables del ataque.

Slingshot también lleva a cabo capturas de pantalla. Y hace un seguimiento pormenorizado de la actividad del usuario en el ordenador. Por ejemplo, se almacenan los datos que se introducen a través del teclado, los datos de la red, las conexiones que se llevan a cabo, los archivos que se guardan en el portapapeles, la actividad que se lleva a cabo en el escritorio y, lógicamente, también las contraseñas que también se introducen para acceder a los distintos servicios.

¿Puedo estar afectado por Slingshot?

Lo cierto es que, por suerte, es poco probable que tu ordenador esté infectado por esta amenaza. Según las investigaciones llevadas a cabo por Kaspersky Lab, hasta el momento estarían afectados alrededor de 100 personas/equipos por parte de Slingshot. Estos son los datos hasta febrero de 2018.

Sin embargo, los expertos creen que los afectados serían equipos vinculados a organizaciones o entidades gubernamentales en Afganistán, Congo, Jordania, Irak, Kenia, Libia, Somalia, Sudán, Tanzania y Yemen. De ahí que los investigadores tengan aparentemente claro que se trata de una amenaza específicamente diseñada para espiar a sujetos de interés.