Las malas hierbas nunca mueren. Este dicho se puede aplicar perfectamente a un viejo conocido del mundo de la seguridad, la botnet o red zombie Andromeda. Esta red fue la responsable de propagar en 2011 el popular troyano bancario ZeuS y todavía está activa. Los expertos de G Data han descubierto un programa malicioso que se esconde en un documento Word manipulado y que es capaz de convertir nuestro PC en un ordenador zombie de esta red. El objetivo de los cibercriminales, según todos los indicios, sería el de vender el acceso a los PC infectados en el mercado negro. Te contamos todos los detalles sobre esta amenaza.

G Data ha encontrado un programa malicioso que sigue estando vinculado a la red Andromeda. Se trata de un archivo malicioso que utiliza documentos alterados de Word. La infección se realiza a través de macros (pequeños programas que automatizan procesos) que se han insertado en estos documentos. Normalmente, cuando un usuario abre un documento en Word los macros están desactivados por defecto. El motivo es que este tipo de añadidos esconden muchas veces riesgos de seguridad para el usuario.

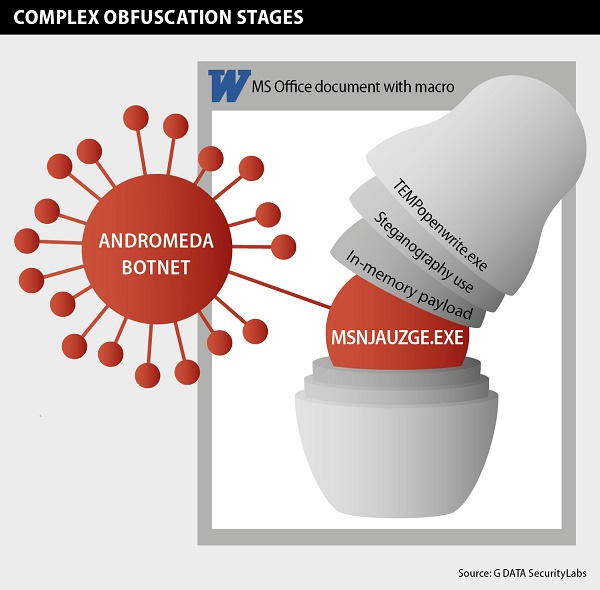

El documento que se ha encontrado y que utiliza esta vía de infección aparece en polaco con el nombre de «contrato». Una vez que la víctima lo ha abierto dentro del propio archivo se insta al usuario a activar las macros (por cierto, escrito de manera incorrecta). Como es habitual en estos casos, Word lanza un mensaje de advertencia para que decidamos si queremos poner en marcha las macros. En caso de que caigamos en el error de aceptar, el programa malicioso comienza su proceso para infectar el ordenador. G Data ha comparado el modo en el que se realiza este ataque con una muñeca rusa porque se utilizan varios pasos intermedios (capas) antes de activar el archivo ejecutable «MSNJAUZGE.EXE».

Es este archivo el que pone en contacto el ordenador con la red Andromeda y lo convierte en un equipo zombie. Es decir, un PC que se puede controlar de manera remota y utilizar para diversas acciones maliciosas, sin que el usuario sea consciente de la situación. Por ejemplo, el ordenador se puede usar para enviar spam a través de la red e intentar captar nuevos ordenadores, o descargar todo tipo de programas maliciosos para espiar a la víctima y robar sus datos bancarios. Según ha explicado G Data, todo indica que en este caso los ordenadores captados se convertían en el propio negocio para los cibercriminales, que venderían el acceso a cambio de una compensación económica.

La forma en la que se está intentando llevar a cabo este ataque es por medio de correos electrónicos maliciosos. Como es normal, no se recomienda abrir un archivo del que no tengamos muy claro el origen (sobre todo si está en un idioma extranjero). Lo mismo ocurre con la activación de las macros, que se convierten en una barrera muy útil para que no se produzca ningún tipo de infección.